Актуальность проблемы безопасности информации в автоматизированных системах (АС), ее обработки и передачи по каналам связи ни у кого не вызывает сомнений. Работы в этом направлении ведутся в мире уже более 30 лет, в том числе по разработке принципов построения и теории защиты, а также соответствующих стандартов оценки ее прочности. Однако различного рода потери от несанкционированного доступа (НСД) к информации продолжают расти.

При построении защиты информации сложился подход, основанный на представлении процесса ее обработки в виде абстрактной вычислительной среды, в которой работают множество субъектов (пользователей и процессов) с множеством объектов (ресурсы и наборы данных). При этом построение системы защиты заключается в создании защитной среды в виде некоторого множества ограничений и процедур, способных под управлением ядра безопасности запретить несанкционированный и реализовать санкционированный доступ субъектов к объектам и защиту последних от преднамеренных и случайных внешних и внутренних угроз.

Данный подход опирается на теоретические модели безопасности Хартсона, Белла–Лападулы, MMS Лендвера и МакЛина, Биба, Кларка–Вилсона и др. [1]. Считается, что перечисленные модели являются инструментарием при разработке по- литик безопасности, определяющих множество требований, которые должны быть выполнены в конкретной реализации системы. На практике разработчику чрезвычайно сложно реализовать эти модели, и поэтому они рекомендуются лишь для анализа и оценки уровня безопасности АС, а руководствоваться при разработке предлагается специально разработанными на основе упомянутых подхода и моделей стандартами, определяющими требования к защищенным системам и порядок их создания. Вместе с тем подавляющее большинство из них предлагают реализацию индивидуального проектирования систем защиты информации (СЗИ), выражающегося в построении АС в защищенном исполнении (АСЗИ) с использованием концепции нисходящего проектирования (от обобщенных требований к подбору средств защиты). Несмотря на очевидные достоинства, такой подход требует значительных временных и ма- териальных затрат. Однако в настоящее время наблюдается рост объема рынка СЗИ, что предопределило возможность реализации концепции восходящего проектирования с использованием типовых решений по средствам защиты, которая является более доступной для большинства негосударственных учреждений, не оперирующих информацией, содержащей государственные секреты, и имеющих невысокий бюджет.

Очевидно, что одной из важнейших задач оптимального построения комплексной системы защиты информации является выбор из множества средств такого их набора, который позволит обеспечить нейтрализацию всех потенциально возможных информационных угроз с наилучшим качеством и минимально возможными затратами ресурсов. Наиболее эффективно задачи защиты информации решаются в рамках упреждающей стратегии защиты, когда на этапе проектирования оцениваются потенциально возможные угрозы и реализуются механизмы защиты от них. При этом в процессе проектирования систем ЗИ разработчик, не имея статистических данных о результатах функционирования создаваемой системы, вынужден принимать решение о составе комплекса средств ЗИ, находясь в условиях значительной неопределенности [2]. Для обоснования методики оценки защищенности информации существует теоретическая модель систем ЗИ от НСД [3]. Данная модель построена на вероятностном подходе с привлечением теории марковских процессов. Модель априори требует знания всех возможных состояний АС, что невозможно на практике.

Интерес представляют анализ комплексных нарушений в СЗИ и безопасности в условиях неполной информации, использование СЗИ в течение ее полного жизненного цикла, интегрированное управление информационными и другими типами рисков.

Таким образом, актуальной является задача создания методики построения модели безопасности для синтеза настроек параметров безопасности АСЗИ с целью уменьшения трудозатрат и повышения степени соответствия требованиям нормативных документов при проектировании систем (подсистем) ЗИ и планировании мер защиты.

Разрабатываемая методика построения модели безопасности АСЗИ должна обеспечить:

– значительное уменьшение трудозатрат с соблюдением соответствия требованиям нормативных документов при проектировании систем (подсистем) ЗИ и планировании мер защиты;

– исключение (уменьшение) ошибок проектирования систем (подсистем) ЗИ уже на ранних этапах проектирования за счет автоматизации синтеза настроек параметров безопасности АСЗИ;

– создание экспериментальной базы для последующей подготовки специалистов в области информационной безопасности.

В рамках представляемой методики построения модели безопасности АСЗИ предполагается:

– возможность автоматического построения модели угроз безопасности информации в АС;

– автоматическая генерация перечня защитных организационно-технических мер для обеспечения безопасности защищаемой информации;

– автоматическая генерация верифицирующей информации для обоснования модели угроз и перечня защитных мер;

– автоматическая генерация перечня типов СЗИ для реализации защитных мер из сгенерированного перечня.

К сожалению, нет методологии, сочетающей в рамках единого подхода процесс проектирования АСЗИ с соблюдением требований нормативно-методических документов и процесс решения оптимизационной задачи по поиску (подбору) оп- тимального набора средств ЗИ (из перечня сертифицированных средств), а также учитывающей модель угроз (описанную в [4]) и модель нарушителя прав доступа в АС.

Разработанная методика построения модели безопасности АСЗИ основывается на требованиях ГОСТа Р 51583-2000.

Процесс создания АСЗИ заключается в выполнении совокупности мероприятий, направленных на разработку и/или практическое применение информационной технологии, реализующей функции по ЗИ, установленные в соответствии с требованиями стандартов и/или нормативных документов по ЗИ как во вновь создаваемых, так и в действующих АС.

Модель безопасности АС является результатом выполнения работ на первой и второй стадиях создания АСЗИ. На основе построенной модели безопасности АСЗИ формируется техническое задание на создание АСЗИ.

Методика построения модели безопасности АС включает в себя последовательное выполнение следующих этапов работ.

1. Формирование требований к АС.

1.1. Обследование объекта и обоснование необходимости создания АСЗИ. Сбор данных о проводимых работах на объекте информатизации по обработке информации различной степени секретности. Определение факторов, воздействующих на информацию в соответствии с требованиями ГОСТа Р 51275-2006.

1.2. Формирование требований пользователя к АСЗИ. Подготовка исходных данных для формирования требований. Разработка предварительных требований к средствам ЗИ.

1.3. Оформление отчета о выполняемой работе и заявки на разработку АСЗИ. Оформление отчета о выполненных работах по ЗИ на данных стадиях.

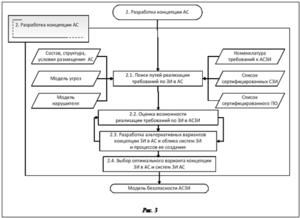

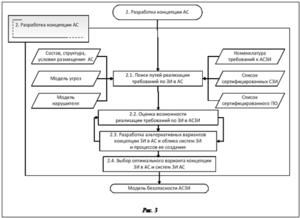

2. Разработка концепции АС.

2.1. Изучение объекта. Уточнение условий эксплуатации АСЗИ и категорий важности обрабатываемой информации. Формирование перечня угроз ЗИ. Уточнение номенклатуры требований, предъявляемых к АСЗИ.

2.2. Оценка возможности реализации требований по ЗИ в АСЗИ. Поиск путей и оценка возможности реализации требований по ЗИ в АС.

2.3. Разработка и выбор варианта концепции АС. Разработка альтернативных вариантов концепции ЗИ в АС и облика СЗИ и процессов ее создания.

2.4. Оформление отчета о выполненной работе. Согласование концепции ЗИ в АС и предложений по вариантам СЗИ в АС.

С учетом изложенного модель безопасности АС должна включать: характеристики АС, отражающие состав, структуру, условия размещения структурных элементов АСЗИ; модели угроз безопасности информации и нарушителя; СЗИ АС, направленную на предупреждение, обнаружение, нейтрализацию и локализацию воздействия угроз безопасности информации.

С учетом изложенного модель безопасности АС должна включать: характеристики АС, отражающие состав, структуру, условия размещения структурных элементов АСЗИ; модели угроз безопасности информации и нарушителя; СЗИ АС, направленную на предупреждение, обнаружение, нейтрализацию и локализацию воздействия угроз безопасности информации.

Исходными данными на стадии формирования требований к АС для автоматизированного построения модели безопасности АС являются следующие.

1. Номенклатура требований к АСЗИ, определенных ГОСТом Р 51624-2000 и включающих:

– функциональные требования: грифы секретности (конфиденциальности) обрабатываемой в АСЗИ информации; категорию (класс защищенности) АСЗИ; перечень защищаемой в АСЗИ информации и требуемых уровней эффективности ее защиты; возможные технические каналы утечки информации и способы НСД к информации, несанкционированных и непреднамеренных воздействий на информацию в АСЗИ, класс защищенности АСЗИ;

– требования к эффективности: по предотвращению утечки защищаемой информации по техническим каналам; по предотвращению НСД к защищаемой информации; по предотвращению несанкционированных и непреднамеренных воздействий, вызывающих разрушение, уничтожение, искажение информации или сбои в работе средств АСЗИ; по контролю функционирования СЗИ;

– технические требования по ЗИ от утечки по ПЭМИН, от внешних и внутренних воздействующих факторов, от НСД к информации и НСД на нее;

– экономические требования по ЗИ, включающие допустимые затраты на создание АСЗИ и/или СЗИ в АСЗИ.

2. Факторы, воздействующие на информацию, и перечень угроз безопасности информации и модель угроз.

2. Факторы, воздействующие на информацию, и перечень угроз безопасности информации и модель угроз.

3. Неформальная модель нарушителя в соответствии с нормативно-методическими документами ФСБ, ФСТЭК, Банка России.

4. Состав, структура, условия размещения структурных элементов АСЗИ.

5. Список сертифицированных средств ЗИ и ПО в соответствии с государственным реестром сертифицированных средств ЗИ.

Результатом выполнения этапов работ на стадии разработки концепции АС является алгоритмическая модель безопасности АС.

Обобщенная схема программной системы, включающая в себя стадии и соответствующие им этапы работ при построении модели безопасности АС, представлена на рисунке 1.

Обобщенный алгоритм методики построения модели безопасности АСЗИ в части выполнения этапов работ на стадии формирования требований к АС показан на рисунке 2. Обобщенный алгоритм методики построения модели безопасности АСЗИ в части выполнения этапов работ на стадии разработки концепции АС дан на рисунке 3.

Таким образом, разработанная методика построения модели безопасности АСЗИ соот- ветствует требованиям ГОСТов и в то же время обеспечивает построение универсальной модели безопасности АС, позволяющей на этапе проектирования эффективно сочетать требования нормативно-методических документов РФ, требования модели угроз, модели нарушителя и дающей возможность в рамках единого подхода генерировать перечень защитных мер и находить оптимальный набор СЗИ, соответствующий сгенерированному перечню.

В заключение необходимо отметить, что описанная методика построения модели безопасности АСЗИ разработана в Сибирском государственном аэрокосмическом университете (г. Красноярск) и является полностью оригинальной. Данная методика может использоваться в качестве составной части методики мониторинга и управления информационной безопасностью АС за счет централизованного управления выделенными параметрами настройки АС. Это позволяет повысить эффективность обеспечения информационной безопасности и улучшить управляемость информационных систем.

В заключение необходимо отметить, что описанная методика построения модели безопасности АСЗИ разработана в Сибирском государственном аэрокосмическом университете (г. Красноярск) и является полностью оригинальной. Данная методика может использоваться в качестве составной части методики мониторинга и управления информационной безопасностью АС за счет централизованного управления выделенными параметрами настройки АС. Это позволяет повысить эффективность обеспечения информационной безопасности и улучшить управляемость информационных систем.

Литература

1. Девянин П.Н. Модели безопасности компьютерных систем: учеб. пособие для вузов. М.: Издат. центр «Академия», 2005. 144 с.

2. Жукова М.Н., Золотарев А.В. Применение нечеткой логики при решении задачи комплексной оценки защищенности автоматизированных систем // В мире научных открытий. 2011. № 12. С. 205–214.

3. Карпов В.В. Вероятностная модель оценки защищенности средств вычислительной техники с аппаратно-программным комплексом защиты информации от несанкционированного доступа // Программные продукты и системы. 2003. № 1. С. 31–40.

4. Бондарь И.В., Золотарев В.В., Попов А.М. Методика оценки защищенности информационной системы по требованиям стандартов информационной безопасности / Информационные системы управления. 2010. Вып. 4 (26). С. 3–12.