Авторитетность издания

Добавить в закладки

Следующий номер на сайте

Организация защищенного канала передачи информации

Аннотация:В статье представлены результаты исследований, направленных на создание методической и программно-алгоритмической основы формирования защищенного канала передачи данных. Описана программная реализация разработанного алгоритма. На основе сформулированной задачи построена клиент-серверная архитектура решения, предложены некоторые варианты его использования. Важным аспектом описываемого в статье алгоритма является приоритизация трафика, что позволяет эффективно распределять нагрузку. Авторами предложен метод, основанный на встраивании дополнительной информации в заголовок TCP-пакета. Управление нагрузкой использует принцип идентификации по меткам и цикличную проверку, реализующую их применение в системе. Данный алгоритм назван авторами «Метка привилегий». При разработке методики организации защищенного канала передачи данных рассматривались два типа угроз: несанкционированный доступ к узлам сети, между которыми происходит передача информации, и несанкционированный доступ в процессе передачи по открытым каналам связи. Для решения задачи аутентификации, предотвращающей первый тип угроз, в алгоритме «Метка привилегий» используется принцип доверенной передачи меток. Для защиты канала передачи данных от не-санкционированного доступа используется стеганография. При этом в качестве контейнера для встраивания скрытой информации выбран видеопоток, что позволяет обеспечить большую пропускную способность решения. Приведено описание разработанного программного комплекса, реализующего созданную методику. Результаты могут найти применение как в практических задачах организации видеоконференций со встроенным защищенным режимом передачи данных, так и в теоретических исследованиях, связанных с распределением нагрузки и режимами использования и передачи стегоданных.

Abstract:In The article presents result of study related to development of methodological and program and algorithmic foundation of setting protected data transfer channel. The article describes program implementation of the designed algorithm. The article contains client-server architecture solution based on the expressed problem, there are provided some variants of its use. The described algorithm includes important aspect of traffic prioritization, which helps to distribute the load effectively. Authors provide technique based on integration of additional information into the header of TCP package. The load is managed by identification technique with marks and cycle checking that implements them in the system. The authors named this algorithm as Privilege Mark. Authors considered two types of threats when they designed protected data transfer channel: unauthorized access to the network communicating units and unauthorized access during the transfer process through open communication channels. To prevent first type of threat and provide authentication, authors use confidential mark transfer method in the Privilege Mark algorithm. Steganography is used to protect data transfer channels from unauthorized access. Video stream is used here to be a container for hidden information, this provides high bandwidth of such solution. The article describes the software solution that implement such technique. The result can be used in practical arrangement of video conference with integrated protected data transfer mode and in theoretical studies related to the load distribution and operation modes and stegodata transfer.

| Авторы: Шудрова К.Е. ( k.shudrova@krasgaz.ru) - Сибирский государственный аэрокосмический университет им. академика М.Ф. Решетнева, г. Красноярск, Почкаенко В.Ю. () - Сибирский государственный аэрокосмический университет им. академика М.Ф. Решетнева, г. Красноярск | |

| Ключевые слова: канал передачи информации., скрытая информация, программа, алгоритм, «метка привилегий», балансировка нагрузки сети, видео, стеганография |

|

| Keywords: information transmission channel, hidden information, software, algorithm, the Label of privileges, network load balancing, video, steganography |

|

| Количество просмотров: 25189 |

Версия для печати Выпуск в формате PDF (7.64Мб) Скачать обложку в формате PDF (1.33Мб) |

В работе любой организации зачастую возникает потребность в обмене конфиденциальной информацией между двумя или более лицами. Самое простое решение - передавать ее устно либо лично в бумажном виде. Однако, если такой возможности нет, а также при необходимости передачи информации именно в электронном виде обычно используются криптографические преобразования. Несмотря на широкое применение, криптография имеет свои недостатки – факт передачи не скрывается и при недостаточной стойкости алгоритма шифрования появляется возможность восстановления информации нарушителем. Кроме того, ввиду сложности криптографических преобразований накладывается ограничение на скорость передачи данных, что может быть критичным при трансляции по открытому каналу больших объемов документарной или мультимедийной информации (видео или звук), например, в режиме телеконференции. На взгляд авторов, альтернативой криптографическим преобразованиям в этом случае может стать комплексный подход к организации обмена конфиденциальной информацией, включающий стеганографические преобразования (предполагающие сокрытие самого факта передачи конфиденциальных сведений) и применение различных методов аутентификации и балансировки нагрузки сети.

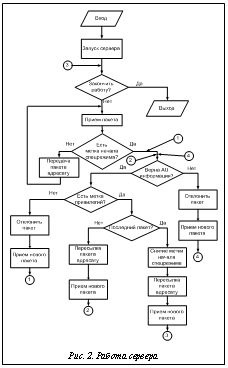

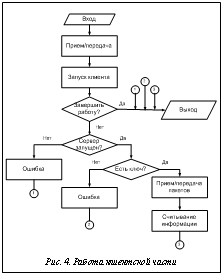

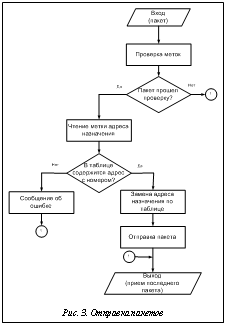

Разработанный авторами алгоритм «Метка привилегий» позволяет организовать выделение логического канала передачи информации. Возможные области применения алгоритма – балансировка нагрузки сети, привилегированный доступ к ресурсам, организация скрытого канала передачи сообщений. К программной реализации алгоритма предъявляются следующие требования: – прозрачность для пользователя; – отказоустойчивость; – – целесообразность применения, то есть выигрыш в скорости, качестве обслуживания или защищенности; – совместимость с различным сетевым оборудованием. Рассмотрим алгоритм «Метка привилегий» подробнее. В обычном режиме пакеты передаются непосредственно от источника адресату, минуя сервер. Это обычная локальная сеть организации. Перед предполагаемым началом специального режима администратор запускает службу на сервере. Сеть переходит в режим ожидания. Принимается пакет, проверяется, есть ли метка начала специального режима, если она есть, осуществляется переход к специальному режиму, иначе пакет доставляется адресату и принимается новый. Структура пакета показана на рисунке 1. Специальный режим. Проверяется аутентификационная информация отправителя пакета. Наглядно работа сервера показана в виде блок-схемы на рисунке 2. На рисунке 3 представлена схема отправки пакетов адресату. Все пакеты проходят через сервер, где выполняется чтение метки, соответствующей адресу получателя. При удачной аутентификации пакет направляется адресату. Клиент запускает службу на своем компьютере. Служба проверяет, запущен ли сервер. Если сервер не запущен, в журнале программы фиксируется запись о возникшей ошибке и происходит переключение в режим источник–адресат. Если сервер запущен, проверяется, есть ли аппаратный ключ. Если аппаратного ключа нет, фиксируется ошибка и происходит возврат в режим источник–адресат. Если аппаратный ключ есть, осуществляется переход в режимы источник–сервер и сервер–адресат. В режимах источник–сервер и сервер–адресат отправка сообщений происходит следующим образом. В пакет добавляются информация о пользователе, метка привилегии и скрытые данные. Пакет отсылается. Прием сообщений выполняется так: принятое сообщение записывается в буфер; согласно таблице стеганографических преобразований выделяются пакеты со скрытой информацией; происходит сбор конфиденциальной информации (рис. 4).

Методика организации защищенного канала Защищенный канал передачи информации решает задачи защиты от несанкционированного доступа узлов сети, между которыми происходит передача информации, и самой информации в процессе передачи по открытым каналам связи. На основании алгоритма «Метка привилегий» была разработана методика организации защищенного канала передачи информации с управлением трафиком при передаче. Рассмотрим этапы, которые включает данный способ обмена конфиденциальной информацией для пользователя. 1. Предъявляется аутентификатор (электронный ключ). 2. При удачной аутентификации в программу вводится необходимая конфиденциальная информация. 3. Начинается видеоконференция (а во время нее – отправка конфиденциальной информации). 4. 5. Конференция завершается. Таким образом, для организации защищенного канала пользователю необходимо иметь установленную программу «Метка привилегий», электронный ключ с аутентификационными данными, веб-камеру и доступ в сеть для организации связи. Аутентификация В данной методике процедура аутентификации используется для авторизации пользователя-оператора перед началом работы с клиентским программным модулем и подтверждения подлинности сообщения с меткой привилегий, пришедшего от клиента на сервер системы. Таким образом, требуется применить одношаговую схему аутентификации по аппаратному ключу и по полю данных в заголовке пакета TCP. Наиболее простым и эффективным способом решения этой задачи будет применение алгоритма вычисления имитовставки по ГОСТу 28147-89, поскольку он обеспечивает высокую криптостойкость, позволяет варьировать длину аутентификационного поля в пакете и эффективно реализуется на современных аппаратных платформах ПЭВМ общего назначения. При этом для решения обеих задач может применяться один и тот же ключ, хранимый на предъявляемом оператором ключевом носителе. При аутентификации пользователя для входа в систему (при запуске клиентского приложения) на сервер отправляется тестовое сообщение, зашифрованное на ключе с предъявленного ключевого носителя. Если серверу удалось расшифровать его ключом, соответствующим легальному пользователю данного узла сети, аутентификация считается пройденной и сервер сообщает об этом клиентскому приложению. Аутентификация передаваемых TCP-пакетов осуществляется по стандартной схеме, когда информационное поле пакета зашифровывается в режиме вычисления имитовставки и добавляется в поле аутентификации, а сервер проверяет корректность вычисленной имитовставки, используя сохраненный в своей БД ключ шифрования. Следует отметить, что для обеспечения надежности такой схемы при высокой загрузке сети ключи шифрования для всех пользователей необходимо менять не реже одного раза в месяц, что в случае использования системы при работе в локальной сети организации несложно и решается организационно-распорядительными методами. Стеганография При стеганографическом преобразовании добавление контейнеров должно происходить в реальном времени, кроме того, необходимо обеспечить стойкость ключа. Наиболее часто для модификации видеотрафика и встраивания стегоконтейнеров применяют метод наименее значащих битов. Этот метод неустойчив к искажению передаваемой в стегоконтейнерах информации, например, можно обнулять все последние биты, что уничтожит всю конфиденциальную информацию. Также можно восстанавливать скрытую информацию, используя статистические закономерности. Особенностями применения стеганографии в разрабатываемой методике для видеоконференций являются следующие: – стегоконтейнеры встраиваются в реальном времени; – открытая передаваемая информация имеет большой размер – увеличивается нагрузка на канал; – в стегоконтейнерах необходимо передавать аутентификационные метки; – добавление контейнеров должно проходить в прозрачном для пользователя режиме; – аутентификация должна быть простой для пользователя и выполняться в автоматическом режиме; – передача аутентификационных меток должна проводиться постоянно. Информацию о номерах пакетов можно передавать различными способами. Суть первого способа передачи: в первый пакет включается смещение до следующего пакета с конфиденциальной информацией и т.д., то есть каждый пакет со стегоконтейнером в начале поля данных будет содержать информацию о номере следующего пакета со стегоконтейнером. Важно, что задается смещение, а не номер пакета, так как в общем случае на кодирование смещения потребуется меньшее количество бит. В настройках программы необходимо определить, какое количество бит в начале пакета будет выделено под адрес следующего пакета. Например, если расстояние между пакетами не превышает 100, на кодирование смещения необходимо выделить 7 бит. Каждый выделенный под смещение бит позволяет существенно увеличить расстояние между пакетами и тем самым сгладить статистические характеристики видеопотока. Недостаток метода в том, что, перехватывая первый пакет, злоумышленник узнает номер следующего пакета и таким образом постепенно может восстановить всю последовательность. Второй способ передачи – запись таблицы, содержащей номера пакетов с конфиденциальной информацией, на аппаратные ключи до начала видеоконференции. Все преобразования трафика происходят на клиентских машинах, тем самым обеспечивается дополнительная безопасность, так как информация в открытом виде не перемещается по сети. Недостаток данного метода в том, что получение злоумышленником аппаратного ключа позволяет ему восстановить переданную конфиденциальную информацию. Третьим способом передачи таблицы является передача ее на материальном носителе, например в бумажном виде. Недостатки этого метода: ввод таблицы клиентом в программу вручную и возможность перехвата ключевой информации нарушителем. Программная реализация Рассмотрим работу программы, реализующей данный алгоритм. Необходимо отметить, что она состоит из клиентской и серверной частей. Клиентская часть запускается в фоновом режиме, предоставляя минимальный набор возможностей: – пройти процедуру авторизации; – участвовать в видеоконференции; – отправить конфиденциальную информацию адресату; – принять и распознать конфиденциальную информацию. Причем пользователь не должен задумываться о выборе из видеопотока необходимой скрытой информации – сборка данных из разрозненных пакетов происходит автоматизированно клиентской частью приложения. Данный процесс выполняется на клиентской машине для того, чтобы информация не курсировала в сети в открытом виде, так как, если восстанавливать ее на сервере и затем передавать, участок от адресата до сервера будет потенциально опасным. Серверная часть предназначена для админи- стратора. При первом запуске администратор вручную добавляет IP-адреса своей сети, затем переходит к назначению меток. Напротив привилегированного адреса ставится отметка. Администратор также задает размер смещения (количество бит, выделенных в начале пакета), так как, если задавать его клиентской частью приложения, могут возникнуть коллизии, когда размеры смещений у разных пользователей не совпадают. Таким образом, администратор вручную выполняет следующие действия: – ввод IP-адреса пользователей видеоконференции; – выбор размера смещения под адрес; – ввод пользовательских ключей для осуществления аутентификации. Служебная информация, необходимая для функционирования программы, конфиденциальная информация и непосредственно ключи хранятся как на сервере, так и на клиентских рабочих местах. На сервере хранится информация об аппаратных ключах пользователей, о паролях пользователей, о размерах смещений под адрес, IP-адреса пользователей, а также метка начала специального режима. На клиентском рабочем месте хранятся аппаратный ключ, пароль, конфиденциальная информация, информация об IP-адресах других участников информационного обмена. Необходимо отметить, что интерфейс данной программы не подразумевает множества тонких настроек. Программа предназначена для того, чтобы обеспечить администратору простое представление назначения меток. Все преобразования она будет производить на уровне пакетов самостоятельно. Программа предполагает наличие двух видов пользователей – клиент и администратор. Клиент при помощи клиентской части приложения и аутентификатора авторизуется в системе и получает доступ к видеоконференции, в ходе которой передает и получает конфиденциальную информацию. Он не имеет доступа к настройкам сети, знает ключ, с помощью которого можно выделить стегоконтейнеры и собрать конфиденциальную информацию в ее исходное состояние. Администратор управляет настройками сети с помощью серверной части приложения. Он добавляет и удаляет пользователей, разрешенные IP-адреса, не имеет доступа к конфиденциальной информации как таковой и не знает ключа, с помощью которого можно выделить стегоконтейнеры из общего потока. Программа должна поддерживать операционные системы семейств Windows и Linux. Важно, чтобы система была кроссплатформенной, так как сеть может быть гетерогенной, особенно для удаленных пользователей. Для реализации алгоритма «Метки привилегий» необходимо модифицировать заголовки TCP-пакетов. Вначале была изучена спецификация RFC 793 (описывающая структуру пакета TCP) и подобраны инструменты - библиотеки PCAP и libnet. Обе библиотеки являются кроссплатформенными. С их помощью можно создать собственную программу, реализующую функции обработки TCP-заголовков. В качестве прототипа была создана собственная реализация программы, позволяющей создать сокет либо в состоянии сервера (ожидает подключение клиента), либо в состоянии клиента (пытается подключиться к серверу). Были учтены результаты предыдущих разработок в университете по смежной тематике [5]. Созданная TCP-программа обеспечивает устойчивое соединение, самостоятельно формируются пакеты. В результате имеется возможность добавлять в поле опций TCP-заголовка собственную информацию. Для создания основной программы осталось сформировать на данном прототипе сервер и клиента, добавить пользовательский интерфейс, учесть требования стандартов и нормативных актов [6]. Задача сервера – перенаправлять пакеты клиентам. Необходимо задать список IP-адресов, с которых можно подключаться к серверу. Кроме того, администратор должен конфигурировать конференции и указывать клиентов, участвующих в них. Конфигурация сервера задается в текстовом файле, а сам сервер запускается как консольное приложение. В заключение можно сделать следующие выводы. Цель работы – разработка методики организации защищенного канала передачи конфиденциальной информации путем встраивания стегоконтейнеров в видеопоток – была достигнута. Разработан алгоритм организации логического канала на основе меток привилегий, выбраны способы аутентификации. Были определены требования к программной реализации. Создан механизм стеганографических преобразований. В целом работа представляет собой алгоритм приоритизации трафика «Метка привилегий», перечень необходимых компонентов для организации защищенного канала, методику встраивания стегоконтейнеров, описание требований к программной реализации, первоначальную версию программного продукта. Планируются дальнейшее совершенствование алгоритма, добавление новых функций и более удобного для пользователя интерфейса, а также реализация всего вышеперечисленного в виде полноценного программного комплекса. Литература 1. Литвиненко В.А., Ховансков С.А. Распределенные вычисления в сети методом коллективного принятия решения // Изв. ЮФУ. Технич. науки: тематич. вып.: Безопасность телекоммуникационных систем. Таганрог: Изд-во ТТИ ЮФУ, 2008. № 3 (80). С. 110–113. 2. Свентусов С.В. Методы снижения загрузки серверов аудиоконференций // Изв. СПбГЭУ (ЛЭТИ), 2008. Вып. 2. С. 25–30. 3. Шейда В.В. Использование протоколов TCP И UDP для защищенной передачи информации по SSL-VPN-туннелям: докл. ТГУСУР, 2010. С. 225–229. 4. Самуйлов К.Е. Метод решения задачи разделения ресурсов мультисервисной сети между виртуальными частными сетями с одноадресными и многоадресными соединениями // Вестн. РУДН. Сер.: Математика, информатика, физика. 2010. № 2 (1). С. 42–53. 5. Антамошкин А.Н., Золотарев В.В. Алгоритм расчета прогнозируемого трафика при проектировании распределенных систем обработки и хранения информации // Вестн. СибГАУ, Красноярск, 2006. № 1. С. 5–10. 6. Бондарь И.В., Золотарев В.В., Попов А.М. Методика оценки защищенности информационной системы по требованиям стандартов информационной безопасности // Информатика и системы управления. 2010. Вып. 4 (26). С. 3–12. |

| Постоянный адрес статьи: http://swsys.ru/index.php?id=3231&like=1&page=article |

Версия для печати Выпуск в формате PDF (7.64Мб) Скачать обложку в формате PDF (1.33Мб) |

| Статья опубликована в выпуске журнала № 3 за 2012 год. [ на стр. 142-147 ] |

Возможно, Вас заинтересуют следующие статьи схожих тематик:

- Программная реализация алгоритма приближенного решения задачи управления

- Эффективная программная реализация вейвлет-преобразования

- Рекурсивный алгоритм точного расчета ранговых критериев проверки статистических гипотез

- Программная система исследований динамики технологических процессов формования химических волокон

- Разработка правил по обнаружению скрытых данных в документах PDF

Назад, к списку статей

Целью данного исследования являются разработка методики скрытой передачи информации в видеопотоке и реализация ее в виде программного комплекса. В основе методики лежит приоритизация трафика одних пользователей по отношению к другим. В ходе работы был создан собственный алгоритм управления трафиком, который применяется в данной методике для организации защищенного обмена информацией.

Целью данного исследования являются разработка методики скрытой передачи информации в видеопотоке и реализация ее в виде программного комплекса. В основе методики лежит приоритизация трафика одних пользователей по отношению к другим. В ходе работы был создан собственный алгоритм управления трафиком, который применяется в данной методике для организации защищенного обмена информацией. надежное хранение секретных ключей и системных данных ограниченного доступа;

надежное хранение секретных ключей и системных данных ограниченного доступа;

В ходе видеоконференции также принимается и распознается информация от другого участника обмена данными.

В ходе видеоконференции также принимается и распознается информация от другого участника обмена данными.