Авторитетность издания

Добавить в закладки

Следующий номер на сайте

Автоматическое конфигурирование маршрутизаторов для управления настройками сетевой инфраструктуры

Аннотация:Современная сетевая инфраструктура включает в себя различные уровни и типы устройств, а также разнообразные протоколы и службы взаимодействия между ними. Это создает сложность в управлении и первоначальном конфигурировании устройств. При массовой настройке однотипных устройств увеличивается вероятность возникновения ошибки. Автоматическое конфигурирование большого количества сетевых устройств позволяет облегчить задачу администрирования, снизить вероятность ошибок и сократить время при развертывании большого количества узлов сети. В данной работе рассмотрены существующие подходы к конфигурированию сетевых устройств. Представлен разработанный метод автоматизации процесса конфигурирования маршрутизаторов с использованием теории конечных автоматов. Показано, что в контексте автоматической конфигурации маршрутизаторов конечные автоматы можно использовать для представления различных состояний и действий, которые могут возникнуть в процессе конфигурирования. Это позволяет разработать систему автоматизации процесса первоначальной настройки сетевой инфраструктуры. На базе представленного метода сформированы алгоритмы для автоматического обнаружения маршрутизаторов и их настройки, а также метод сбора информационных сообщений, появляющихся в процессе настройки устройства. Разработан программный комплекс в виде веб-приложения, позволяющий уменьшить время развертывания сетевой инфраструктуры. На практическом примере показана возможность поиска устройств в сети, анализа производителя оборудования по MAC-адресу, удаленного подключения к нему и автоматического конфигурирования маршрутизаторов компании MikroTik. Разработанный программный комплекс может быть использован для быстрой и удобной настройки маршрутизаторов в средних и больших организациях.

Abstract:Modern network infrastructure includes various layers and types of devices, as well as a variety of protocols and services for interaction between devices. This complicates their management and first-time configuration. Mass configuration of the same type of devices enhances the likelihood of errors during their configuration. Automatic configuration of network devices facilitates the administration task, reduces the likelihood of errors and time for deploying a large number of network nodes. The paper considers existing approaches to configuring network devices. It presents a method of auto-mating the process of configuring routers using the theory of finite automata. It is shown that in terms of automatic configuration of routers, finite automata can be used to represent various states and actions that may occur during a configuration process. This allows developing an automated system responding to changes and events in the network, adapting to new conditions. The presented method is a base for algorithms of automatic detection of routers, their configuration and a method for collecting information messages that occur during device configuration. There is also a developed software package represented by a web application, which allows reducing the time of network infrastructure deployment. A practical example shows the ability to search for devices in the network, to analyze the equipment manufacturer by MAC address, remotely connect to it and automatically configure MikroTik routers. The developed software package can be used for quick and easy configuration of routers in medium and large organizations.

| Авторы: Фаткиева Р.Р. (rikki2@yandex.ru) - Санкт-Петербургский государственный электротехнический университет «ЛЭТИ» им. В.И. Ульянова (Ленина) (доцент), Санкт-Петербург, Россия, кандидат технических наук, Судаков А.С. (asudakov.mail@gmail.com) - Санкт-Петербургский государственный электротехнический университет «ЛЭТИ» им. В.И. Ульянова (Ленина), Санкт-Петербург, Россия, Аспирант | |

| Ключевые слова: конфигурирование, маршрутизатор, конечный автомат, сетевая инфраструктура, настройки сети, алгоритм |

|

| Keywords: configuration, router, state machine, network infrastructure, network settings, algorithm |

|

| Количество просмотров: 2274 |

Статья в формате PDF |

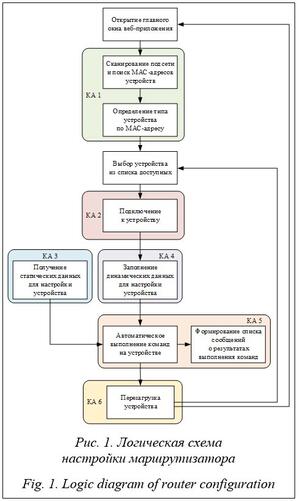

Введение. Стремительное развитие интернет-технологий, увеличение числа подключенных устройств, а также усложнение сетевой инфраструктуры приводят к необходимости обработки большого объема как передаваемых данных, так и служебного трафика. В таких условиях подключение и конфигурирование маршрутизаторов являются трудоемкими процессами и могут привести к ошибкам, обусловленным человеческим фактором: настраиваемые вручную маршрутизаторы часто становятся источником ошибок в конфигурации. Это может стать причиной нарушения работы сети или уязвимости в безопасности. Автоматизация подключения и конфигурации маршрутизаторов позволяет следующее: – сократить время настройки, снизить вероятность возникновения ошибок и уменьшить усилия, затрачиваемые на управление сетевой инфраструктурой, что особенно актуально для компаний и организаций с динамич- ной сетевой инфраструктурой, в которых необходимо быстро внедрять изменения в сети или требуется управление большим числом устройств; – расширить возможности управления за счет быстрой адаптации к постоянно меняющимся условиям, например, путем определения оптимальных маршрутов с изменением их в соответствии с текущей ситуацией, балансировки нагрузки, предотвращения петель и других мероприятий по оптимизации работы сети; – сформировать одномоментное конфигурирование ко всем маршрутизаторам в сети, позволяющее обеспечить единые настройки на всех маршрутизаторах и тем самым повысить стабильность и надежность сети, что важно для обеспечения однородности работы сетевой инфраструктуры; – повысить безопасность, поскольку автоматическое конфигурирование может обеспечить одномоментное применение стандартных политик безопасности к маршрутизаторам, способствуя уменьшению рисков и улучшению защиты сети от угроз; – использовать концепцию программно-определяемых сетей, тем самым создавая более гибкие управляемые и адаптивные сети. В работах [1–3] показано, что автоматическое конфигурирование маршрутизаторов значительно упрощает управление сетевой инфраструктурой, обеспечивает высокую надежность и безопасность, позволяет более гибко адаптироваться к изменениям в сети и требованиям организации. В [4] предлагаются сценарии для настройки IP-адресов интерфейсов, однако рассмотрение ограничено применением протокола маршрутизации BGP. В [5, 6] представлены методы настройки сетевого оборудования с использованием скриптов, что ограничивает зону масштабирования. В исследовании [7] для оптимизации работы сетей и обеспечения высокопроизводительной сетевой инфраструктуры предложен подход, основанный на использовании ПО, способного считывать текущее состояние сети, автоматически проверять и реконфигурировать сетевую систему. В работе [8] предложен программируемый модуль обработки данных на основе конвейера реконфигурируемых таблиц соответствия для программно-определяемого управления сетевым трафиком. Однако этот модуль обеспечивает изменение сетевых интерфейсов только при наличии подключенного дополнительного оборудования. Модель управления конфигурацией на основе онтологий для сетевых устройств, представленная в [9, 10], позволяет применять технологию адаптивных команд для разнородного оборудования, основанную на абстрактных атомарных операциях. Результаты показали, что данная модель повышает безопасность при эксплуатации сети, но требует использования специализированного ПО. В [11] предложена система автоматической диагностики сетевой инфраструктуры, основанная на методах искусственного интеллекта. Система позволяет диагностировать неисправности и осуществлять реконфигурацию сети. К основным проблемам конфигурирования маршрутизаторов традиционно относятся разработка правил формирования статической и динамической маршрутизации трафика, обеспечение политик сетевой безопасности и обнаружения уязвимостей. Для их формирования необходим ввод обширного набора настроек, что требует более тонкой настройки и конфигурирования. В работах [12–15] представлен подход к автоматизации конфигурации сети с использованием аппарата конечных автоматов, однако указанный подход требует определенных сетевых навыков, что затрудняет его применение. Таким образом, разработка методов автоматического конфигурирования маршрутизаторов имеет актуальное значение для современных сетевых инфраструктур и важна для повышения эффективности и надежности сетей, а также обеспечения более гибкого и удобного управления ими. Разработка метода автоматического конфигурирования маршрутизаторов Разработка метода требует реализации механизма обнаружения новых устройств маршрутизации в сети, их подключения к системе настройки в зависимости от конкретных сетевых требований и используемых технологий, а также настройки устройств для передачи сетевого трафика. Оптимальным вариантом реализации такого механизма является клиент-серверное приложение. Его отличительная особенность в том, что оно устанавливается на операционную систему Linux, а доступ к нему для настройки сетевых устройств осуществляется через web-интерфейс. Это позволяет подключаться с любых устройств вне зависимости от операционной системы. Особенностью также является использование одинакового набора конфигурационных команд для массовой настройки устройств. Это дает возможность простого внесения изменений в эти команды, уникальных для каждого из устройств, что позволяет существенно уменьшить трудности в их конфигурировании. Общая схема работы алгоритма автоматического конфигурирования маршрутизаторов будет состоять из описанных далее шагов. Шаг 1. Сканирование подсети и определение множества элементов сетевого оборудования, подлежащих объединению в сетевую инфраструктуру:

где si, Для каждого элемента из множества (1) необходимо сформировать частную схему настройки, состоящую из определения следующих составляющих. 1.1. Тип анализируемого элемента сетевого оборудования. 1.2. Множество входных и выходных алфавитов сигналов, отвечающих за настройку характеристик сети, требований к конфигурированию маршрутизаторов и их безопасности, основанных на множестве входных X = {x1, x2, …, xi, …, xn} и выходных Y = {y1, y2, …, yi, …, yn} данных. 1.3. Множество состояний устройства:

где ck – состояние устройства. 1.4. Входящие в устройство элементарные передаточные функции, зависящие от входного воздействия и состояния устройства, например S = (C, X, Y, j), а всю сеть – в виде множества конечных автоматов, сопряженных в единую функционирующую структуру, использование которой позволяет не только оперативно перестраивать струк- туру сети, но и осуществлять мониторинг и управление ее жизнедеятельностью. 1.5. Множество возможных передаточ- ных функций для всех типов подключенных устройств. Это позволит сформировать в устройстве набор переходов состояний для возможных входных воздействий и определить правила типовой автоматической настройки для каждого класса устройств сетевого оборудования. 1.6. Множество управляющих воздействий для настройки сетевого оборудования. Шаг 2. Конфигурирование и оценка работоспособности. 2.1. Подключение к устройству для его настройки. 2.2. Выбор передаточных функций из множества, найденного на шаге 1 (1.5). 2.3. Формирование набора команд для настройки функционирования передаточных функций. 2.4. Настройка функционирования передаточных функций (например, правил фильтрации трафика). 2.5. Тестирование работы передаточной функции при подключении устройства к сети. 2.6. Формирование коррекции работы передаточной функции в случае некорректной работы на шаге 2 (п. 2.3). Шаг 3. Синтез сетевой инфраструктуры. Для этого целесообразно определить множество связей, которые необходимо сформировать для построения всей сетевой инфраструктуры элементов из множества (1). 3.1. Выбор устройств из множества (1). 3.2. Сопряжение входов/выходов устройств, выбранных на шаге 2 (п. 2.1). 3.3. Определение передаточной функции для связи устройств и их характеристик (протокол, вид связи, физическое подключение и т.п.). 3.4. Формирование множества управляющих воздействий для настройки управления потоками трафика в сети. Это дает возможность контролировать прохождение трафика через маршрутизаторы, оптимизируя его путь и минимизируя задержки. Представленный метод автоматического конфигурирования маршрутизаторов основан на централизованном управлении сетью. Он позволяет упростить процесс конфигурирования и обеспечить более высокую гибкость и надежность работы сети за счет настройки на основе актуальной информации о состоянии сети. Это снижает риски ошибок, связанных с ручным настройками, и улучшает стабильность работы сети. Практические результаты Предложенный метод применялся при построении логической сетевой инфраструктуры информационно-вычислительной системы и выполнялся на виртуальном стенде в среде VirtualBox с использованием эмулятора EVE-NG 5.0.1-106. Для моделирования конфигурирования маршрутизаторов были выбраны виртуальные маршрутизаторы фирмы Mikrotik с операционной системой Router OS версии 6.40.4. Для их настройки использовалось следующее ПО: клиент для протоколов удаленного доступа PuTTy и утилита Winbox для подключения, управления и мониторинга маршрутизаторов Mikrotik.

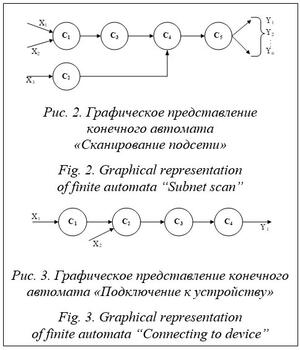

Это позволило сформировать логическую схему настройки маршрутизатора в виде набора моделей конечных автоматов, а также разработать приложение для автоматизации конфигурации маршрутизаторов. В набор моделей конечных автоматов входят перечисленные далее подсистемы. • Подсистема сканирования подсети (рис. 2), состоящая из – входных элементов x = {x1, x2, x3}, где x1 – конфигурационные элементы адреса подсети, x2 – конфигурационные элементы маски подсети, x3 – данные по MAC-адресам; – состояний c = {c1, c2, c3, c4, c5}, где c1 – начальное состояние устройства, c2 – получение значений вендоров по MAC-адресам, c3 – сканирование всего диапазона подсети, c4 – сопоставление MAC-адреса хоста с информацией в файле с MAC-адресами, c5 – добавление информации о хосте в массив выводимой информации; – передаточных функций, состоящих из – выходных элементов y = {y1, y2, …, yn}, где y1, y2, …, yn – множество найденных хостов в сети.

– входных элементов x = {x1, x2}, где x1 – адрес устройства и порт подключения, x2 – данные пользователя (логин и пароль); – состояний c = {c1, c2, c3, c4}, где c1 – начальное состояние устройства, c2 – установка соединения по протоколу SSH, c3 – авторизация на устройстве, c4 – открытие сессии SSH; – передаточных функций, состоящих из – выходного измененного состояния устройства y1.

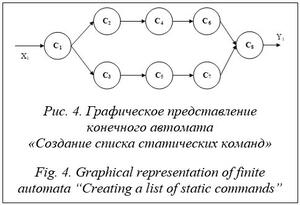

– входного элемента x1, представляющего собой изначальные конфигурационные элементы;

– выходного измененного конфигурационного элемента y1.

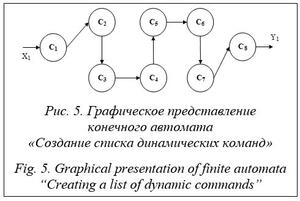

– входного элемента x1, представляющего собой изначальные конфигурационные элементы; – состояний c = {c1, c2, c3, c4, c5, c6, c7, c8}, где c1 – начальное состояние устройства, c2 – получение адреса устройства, c3 – проверка и получение имени устройства, c4 – проверка и по- лучение данных для настройки внешнего интерфейса, c5 – получение данных для настройки DNS, c6 – получение данных для настройки маршрута по умолчанию, c7 – получение данных для настройки локального интерфейса, c8 – формирование списка динамических команд из веб-формы; – передаточных функций, состоящих из – выходного измененного конфигурационного элемента

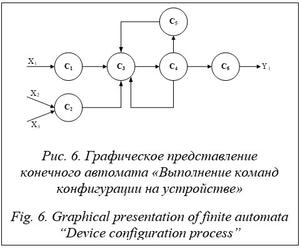

– входных элементов x = {x1, x2, x3}, где x1 – устройство с установленным SSH-соединением, x2 – массив статических команд, x3 – массив динамических команд с формы настройки; – состояний c = {c1, c2, c3, c4, c5, c6}, где c1 – начальное состояние устройства, c2 – массив команд для выполнения на устройстве, c3 – отправка команды на устройство, c4 – получение сообщения о выполнении команды, c5 – запись информации в лог в случае отличия кода ошибки от 0, c6 – закрытие SSH-канала; – передаточных функций, состоящих из – выходного настроенного устройства y1.

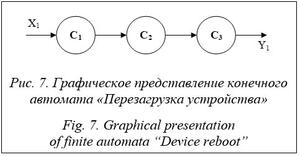

– входного элемента x1, представляющего собой данные об устройстве (адрес устройства и порт подключения); – состояний c = {c1, c2, c3}, где c1 – начальное состояние устройства, c2 – запуск перезагрузки, c3 – отправка сигнала об успешной перезагрузке; – передаточных функций, состоящих из – выходных данных об изменении устройства y1. После развертывания и запуска приложение доступно через веб-браузер. На его главной странице доступна форма для ввода адреса сети, по которой будет произведено сканирование, с целью определения доступных для настройки устройств Mikrotik (http://www. swsys.ru/uploaded/image/2024-1/5.jpg). По окончании сканирования результаты выводятся на отдельную вкладку в таблицу с указанием адреса устройства, MAC-адреса и производителя оборудования, который определяется по предварительно загруженной базе MAC-адресов. После завершения сканирования можно выбрать необходимый маршрутизатор Mikrotik и произвести его настройку. Настройка осуществляется путем выполнения команд на маршрутизаторе, к которому происходит подключение по протоколу SSH. Команды формируются из статического файла, предварительно загруженного на сервер, и параметров, вводимых на отдельной динамической форме. В процессе настройки маршрутизатора формируется подробный файл сообщений, куда записываются все выполненные команды и воз- никающие ошибки. По окончании настройки устройство перезагружается и становится готовым для дальнейшей эксплуатации. Набор команд, задаваемых в статическом файле, может быть абсолютно любым, но идентичным для всех настраиваемых устройств. Также в статическом файле конфигурации используются данные из файла констант, которые позволяют задавать такие переменные, как логин и пароль, адрес центрального маршрутизатора и адрес удаленной сети. В частном случае примера при помощи статического файла конфигурации была произведена настройка параметров учетных данных для доступа на устройство виртуальной частной сети, iptables, NAT. Данные, которые вводятся на динамической форме, уникальны для каждого устройства. Это такие параметры, как имя устройства, настройки внешнего и внутренних интерфейсов, DNS и маршрутизация. При любой настройке сетевого устройства в рамках корпоративной сети существуют общие настройки для всех устройств сети и индивидуальные настройки для каждого устройства. В статье приведен пример минимальных индивидуальных настроек сетевого устройства. В случае необходимости их набор и количество могут быть изменены, но пока только с помощью редактирования программного кода. Изменить их в пользовательском интерфейсе невозможно. Этот функционал можно рассмотреть в рамках развития данного метода. Обсуждение Использование разработанных подсистем позволяет не только обнаруживать и подключать новые устройства в сети, но и способствует более простому масштабированию и расширению сетевой инфраструктуры, имеющей в своем составе достаточное количество однотипных устройств. В этом случае при оценке эффективности применяемого метода целесообразно ограничиться двумя характеристиками: временем, затраченным персоналом на изменение конфигураций этих устройств вручную, в сравнении со временем, потраченным при использовании данного программного комплекса, и количеством подключенных однотипных устройств. Практика показывает, что в сетевой инфраструктуре при использовании метода должно быть как минимум от 5 до нескольких десятков однотипных устройств, работающих в диапазоне стандартных протоколов передачи данных, стека протоколов TCP/IP. Указанные ограничения можно отнести и к конфигурированию сетевой инфраструктуры при разработке политики безопасности. Однако следует учитывать, что при ограниченном количестве однотипных устройств эффективность метода снижается за счет применения в том числе статических методов, которые позволяют обеспечить более тонкую настройку сетевой инфраструктуры и политик безопасности в ручном режиме. В этом случае возникает необходимость расширения стандартного функционала конечного автомата, что влечет за собой увеличение количества входных воздействий и переходных состояний автомата, введение аппарата обратной связи, а также приводит к снижению надежности и отказоустойчивости разрабатываемой системы или увеличению ее сложности, что зачастую для небольших сетей, использующих статическую маршрутизацию, экономически невыгодно, но экономит значительные ресурсы в условиях необходимости масштабирования однотипной сетевой инфраструктуры. Это подтверждается тестированием, которое показало, что при конфигурировании одного устройства предложенным методом увеличивается время конфигурации в пределах 50–75 % (зависит от квалификации инженера и сложности конфигурации) от времени, заданного нормативами обслуживания сетевой инфраструктуры. Однако при увеличении количества конфигурируемых устройств время сокращается на 30–50 % от нормативного показателя. Существующие аналогичные решения, представленные на рынке (ansible, chef, puppet), устраняют схожие проблемы автоматизации конфигурирования, однако больше ориентированы на масштабирование и поддержку серверной инфраструктуры и требуют определенных навыков для первоначальной адаптации и дальнейшего сопровождения. Наиболее приближенным по функционалу является ПО ansible, однако в нем отсутствует автоматический поиск для подключения к сетевым устройствам. Указанные программные средства также требуют определенных сетевых навыков и знания языка программирования для их использования в отличие от предложенного подхода. В рамках данного ограниченного исследования были рассмотрены конфигурации одной виртуальной подсети, дальнейшей проработке подлежат вопросы интероперабельности в сетевую инфраструктуру удаленных устройств и их масштабирования. Однако применение предложенного подхода может быть затруд- нено для сетевой инфраструктуры с различными производителями и используемыми протоколами передачи данных. В этом случае для устранения данного ограничения целесообразно использовать аппарат кусочно-линейных агрегатов с общим пулом данных о характеристиках сетевого оборудования, который позволяет переиспользовать уже разработанные конечные автоматы. Заключение Применение представленного метода автоматического конфигурирования маршрутизаторов может значительно упростить и улучшить процессы управления сетью, обеспечивая оптимальную производительность и удовле- творение потребностей современных сетевых сред. К дальнейшему направлению работ целесообразно отнести исследования различных устройств и типов маршрутизаторов, что может способствовать развитию более эффективных и универсальных методов автоматического конфигурирования сетевых устройств. Это обусловит более надежную и гибкую управляемость сетевой инфраструктуры. Однако следует отметить, что критическим аспектом при реализации метода является безопасность, поэтому также необходимо проработать механизмы аутентификации и авторизации настраиваемых сетевых устройств для предотвращения несанкционированного доступа к системам управления и защите сетевой инфраструктуры от внешних угроз. Список литературы 1. Muthu T.S., Kamal S., Visalaxi S. Automatic selection of routers using YANG tool. Proc. ICAMCCT 2021, 2022, vol. 2385, no. 1, art. 050009. doi: 10.1063/5.0071070. 2. Csengody Z., Macko D., Jelemenska K. Automated evaluation of network device configuration. Proc. ICETA, 2018, pp. 99–104. doi: 10.1109/ICETA.2018.8572175. 3. Boskov I., Vucnik M., Fortuna C., Mohorcic M. Automated initial configuration of wireless embedded devices in the internet of things. Proc. BalkanCom, 2019, pp. 1–5. 4. Datta A., Asif Imran A.T.M., Biswas Ch. Network automation: Enhancing operational efficiency across the network environment. ICRRD J., 2023, vol. 4, no. 1, pp. 101–111. doi: 10.53272/icrrd.v4i1.1. 5. Elezi A., Karras D. On automating network systems configuration management. CRJ, 2023, vol. 1, no. 2, pp. 18–31. doi: 10.59380/crj.v1i1.639. 6. Ou B., Dong P. Automatically configuring the IP addresses for mobile network in collaborative network. Proc. ITOEC, 2020, pp. 1020–1025. doi: 10.1109/ITOEC49072.2020.9141797. 7. Simunic I., Grgurevic I. Automation of network device configuration using zero-touch provisioning. In: LNICST. Proc. FABULOUS, 2021, vol. 382, pp. 105–119. doi: 10.1007/978-3-030-78459-1_8. 8. Liu Z., Lv G., Wang J., Yang X. Domain-specific programming router model. emerging networking architecture and technologies. In: CCIS. Proc. ICENAT, 2023, vol. 1696, pp. 26–37. doi: 10.1007/978-981-19-9697-9_3. 9. Li D., Chen Z., Wang G., Zhou X., Ren M. The research on operation automation model for information equipment. J. Phys.: Conf. Ser., 2021, vol. 2095, art. 012048. doi: 10.1088/1742-6596/2095/1/012048. 10. Carvalho P., Lima S.R., Sabucedo L.Á., Santos-Gago J.M., Silva J.M.C. Towards a holistic semantic support for context-aware network monitoring. Computing, 2020, vol. 102, pp. 2565–2585. doi: 10.1007/s00607-020-00840-7. 11. Bideh E., Amiria M.F., Vahidib J., Iranmaneshc M. Automatic fault diagnosis of computer networks based on a combination BP neural network and fuzzy logic. IJNAA, 2022, pp. 1–12. 12. Zhang Z., Xia C., Chen S., Yang T., Chen Z. Reachability analysis of networked finite state machine with communication losses: A switched perspective. IEEE JSAC, 2020, vol. 38, no. 5, pp. 845–853. doi: 10.1109/JSAC.2020.2980920. 13. Leivadeas A., Falkner M. A survey on intent-based networking. IEEE Communications Surveys & Tutorials, 2023, vol. 25, no. 1, pp. 625–655. doi: 10.1109/COMST.2022.3215919. 14. Shu Z., Yan G. IoTInfer: Automated blackbox fuzz testing of IoT network protocols guided by finite state machine inference. IEEE Internet of Things J., 2022, vol. 9, no. 22, pp. 22737–22751. doi: 10.1109/JIOT.2022.3182589. 15. Акинина Ю.С., Тюрин С.В. Теория автоматов. М.: Ай Пи Ар Медиа, 2023. 156 с. References 1. Muthu, T.S., Kamal, S., Visalaxi, S. (2022) ‘Automatic selection of routers using YANG tool’, Proc. ICAMCCT 2021, 2385(1), art. 050009. doi: 10.1063/5.0071070. 2. Csengody, Z., Macko, D., Jelemenska, K. (2018) ‘Automated evaluation of network device configuration’, Proc. ICETA, pp. 99–104. doi: 10.1109/ICETA.2018.8572175. 3. Boskov, I., Vucnik, M., Fortuna, C., Mohorcic, M. (2019) ‘Automated initial configuration of wireless embedded devices in the internet of things’, Proc. BalkanCom, pp. 1–5. 4. Datta, A., Asif Imran, A.T.M., Biswas, Ch. (2023) ‘Network automation: Enhancing operational efficiency across the network environment’, ICRRD J., 4(1), pp. 101–111. doi: 10.53272/icrrd.v4i1.1. 5. Elezi, A., Karras, D. (2023) ‘On automating network systems configuration management’, CRJ, 1(2), pp. 18–31. doi: 10.59380/crj.v1i1.639. 6. Ou, B., Dong, P. (2020) ‘Automatically configuring the IP addresses for mobile network in collaborative network’, Proc. ITOEC, pp. 1020–1025. doi: 10.1109/ITOEC49072.2020.9141797. 7. Simunic, I., Grgurevic, I. (2021) ‘Automation of network device configuration using zero-touch provisioning’, in LNICST. Proc. FABULOUS, 382, pp. 105–119. doi: 10.1007/978-3-030-78459-1_8. 8. Liu, Z., Lv, G., Wang, J., Yang, X. (2023) ‘Domain-specific programming router model. emerging networking architecture and technologies’, in CCIS. Proc. ICENAT, 1696, pp. 26–37. doi: 10.1007/978-981-19-9697-9_3. 9. Li, D., Chen, Z., Wang, G., Zhou, X., Ren, M. (2021) ‘The research on operation automation model for information equipment’, J. Phys.: Conf. Ser., 2095, art. 012048. doi: 10.1088/1742-6596/2095/1/012048. 10. Carvalho, P., Lima, S.R., Sabucedo, L.Á., Santos-Gago, J.M., Silva, J.M.C. (2020) ‘Towards a holistic semantic support for context-aware network monitoring’, Computing, 102, pp. 2565–2585. doi: 10.1007/s00607-020-00840-7. 11. Bideh, E., Amiria, M.F., Vahidib, J., Iranmaneshc, M. (2022) ‘Automatic fault diagnosis of computer networks based on a combination BP neural network and fuzzy logic’, IJNAA, pp. 1–12. 12. Zhang, Z., Xia, C., Chen, S., Yang, T., Chen, Z. (2020) ‘Reachability analysis of networked finite state machine with communication losses: A switched perspective’, IEEE JSAC, 38(5), pp. 845–853. doi: 10.1109/JSAC.2020.2980920. 13. Leivadeas, A., Falkner, M. (2023) ‘A survey on intent-based networking’, IEEE Communications Surveys & Tutorials, 25(1), pp. 625–655. doi: 10.1109/COMST.2022.3215919. 14. Shu, Z., Yan, G. (2022) ‘IoTInfer: Automated blackbox fuzz testing of IoT network protocols guided by finite state machine inference’, IEEE Internet of Things J., 9(22), pp. 22737–22751. doi: 10.1109/JIOT.2022.3182589. 15. Akinina, Yu.S., Tyurin, S.V. (2023) Automata Theory. Moscow, 156 p. (in Russ.). |

| Постоянный адрес статьи: http://swsys.ru/index.php?id=5053&page=article |

Версия для печати |

| Статья опубликована в выпуске журнала № 1 за 2024 год. [ на стр. 34-42 ] |

Возможно, Вас заинтересуют следующие статьи схожих тематик:

- Методика создания моделей на базе модифицированных сетей Петри

- Постановка задачи исследования диффузионного перехода через границу шлак-металл в колонном реакторе и алгоритм ее решения

- Алгоритм определения вероятности разрешения групповых воздушных объектов в районе аэродрома обзорными РЛС

- Программное обеспечение навыковой системы принятия решений

- Способы реализации алгоритмов интегральных преобразований изображений по линиям

Назад, к списку статей