Авторитетность издания

ВАК - К1

RSCI, ядро РИНЦ

Добавить в закладки

Следующий номер на сайте

№2

Ожидается:

16 Июня 2024

Математическая модель защиты компьютерной сети от вирусов

A mathematical model of computer network antivirus protection

Дата подачи статьи: 14.06.2016

УДК: 004.942+ 518.6

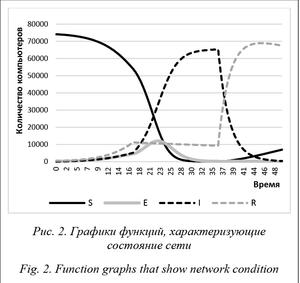

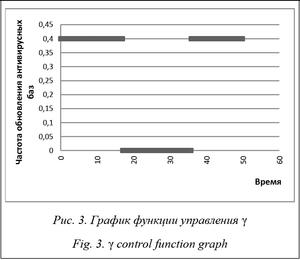

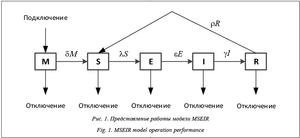

Статья опубликована в выпуске журнала № 4 за 2016 год. [ на стр. 125-128 ]Аннотация:Одним из эффективных подходов к анализу процессов функционирования компьютерных систем в условиях активного распространения вредоносных программ является математическое моделирование. Его преимущество заключается в большой скорости моделирования различных сценариев для конкретных параметров компьютерной сети. Численные результаты, получаемые посредством таких моделей, позволяют анализировать поведение вирусов в сетях, состоящих из любого числа элементов. В статье рассмотрена математическая модель защиты компьютерной сети от вредоносного кода на основании модели MSEIRS. Данная модель является разносторонней и всеобщей, так как учитывает многие факторы, влияющие на состояние сети: временные параметры заражения для конкретных вирусов и лечения сети с помощью антивируса, средняя скорость иммунизации и непроизвольное отключение компьютеров от сети. Выбран критерий управления, характеризующий наилучшее состояние системы, когда большинство хостов невосприимчивы к воздействию сетевых вирусов. Построена дискретная аппроксимация исходной задачи оптимального управления. Результатом исследования модели является разработанная программа, которая позволяет грамотно оценить защищенность сети и при необходимости применить эффективные методы борьбы с вредоносным кодом. Проведены и проанализированы вычислительные эксперименты. Для этого рассмотрены два случая: прогрессирующее во времени и сети распространение вируса (эпидемия) и отсутствие существенных колебаний численности инфицированных компьютеров.

Abstract:One of the effective approaches to analyzing computer systems in the context of active computer viruses is mathematical modeling. Its advantage is in fast modeling of various scenarios for particular parameters of a computer network. Computational results obtained by these models allow analyzing viruses’ behavior in networks consisting of any number of elements. The article considers a mathematical model of computer network protection from a malicious code based on MSEIRS model. This model is multifaceted and global as it takes into account many factors influencing a network state: timing of infection for specific viruses and network treatment using an antivirus, medium immunization rate and involuntary computer shut down. The selected control criterion characterizes the best state of the system, when most hosts are immune to the impact of network viruses. The paper presents the discrete approximation of the optimal control problem. The result of the research model is a developed program that allows you to competently evaluate the security of the network and to use effective methods of dealing with malicious code if necessary. The authors conducted and analyzed computational experiments. For this they considered two cases: a progressive virus transmission in time and network (epidemic) and the absence of significant numbers of infected computers’ fluctuations.

| Авторы: Семыкина Н.А. (semykina.tversu@yandex.ru) - Тверской государственный университет (доцент), Тверь, Россия, кандидат физико-математических наук, Шавыкина И.В. (inna.shavykina@mail.ru) - НИИ «Центрпрограммсистем» (инженер-программист), Тверь, Россия | |

| Ключевые слова: оптимальное управление, дифференциальные уравнения, нелинейная система, модель mseirs, математическая модель, компьютерный вирус |

|

| Keywords: optimal control, differential equations, nonlinear system, mseirs model, mathematical model, computer virus |

|

| Количество просмотров: 10466 |

Статья в формате PDF Выпуск в формате PDF (16.17Мб) Скачать обложку в формате PDF (0.62Мб) |

| Постоянный адрес статьи: http://swsys.ru/index.php?page=article&id=4228&lang=&lang=&like=1 |

Статья в формате PDF Выпуск в формате PDF (16.17Мб) Скачать обложку в формате PDF (0.62Мб) |

| Статья опубликована в выпуске журнала № 4 за 2016 год. [ на стр. 125-128 ] |

Возможно, Вас заинтересуют следующие статьи схожих тематик:

- О применении линейного программирования для повышения живучести АСУ технологическими процессами

- Программная реализация алгоритма приближенного решения задачи управления

- Параллельный программный комплекс решения неголономных задач управления

- Комплекс программ для определения параметров электрических дуг трехфазного переменного тока, горящих на горизонтальную поверхность

- Разработка численной схемы стекловаренной печи

Назад, к списку статей

M(0) = M0,

M(0) = M0, S(0) = S0,

S(0) = S0, E(0) = E0, (1)

E(0) = E0, (1) I(0) = I0,

I(0) = I0, R(0) = R0.

R(0) = R0. (3)

(3) .

. примет вид

примет вид

(4)

(4)