Journal influence

Bookmark

Next issue

The knowledge base of the information security audit expert system

The article was published in issue no. № 4, 2010Abstract:In the article the strengths of the knowledge representation frame model and the ways of their use during the construction of the knowledge base for the information security expert system are discussed. The description of the created frames and the scheme of their connection are shown. The forward chaining and the way of explanation formation of the accepted decision are described.

Аннотация:В статье рассматриваются достоинства фреймовой модели представления знаний и способы их реализации при проектировании базы знаний экспертной системы аудита информационной безопасности. Приводятся описание соз-данных фреймов и схема их связи. Описываются механизм логического вывода и способ формирования объяснений принятого экспертной системой решения.

| Author: (olgakorobulina@gmail.com) - | |

| Keywords: explanation of the accepted decision, forward chaining, frame, knowledge base |

|

| Page views: 14779 |

Print version Full issue in PDF (6.26Mb) Download the cover in PDF (1.28Мб) |

Анализ методов аудита информационной безопасности, проведенный авторами исследования в работе [1], показал, что наиболее перспективным является экспертный аудит. Под экспертным аудитом понимается сравнение состояния информационной безопасности информационной системы с идеальным описанием, которое базируется на требованиях, предъявленных руководством в процессе проведения аудита, и на описании идеальной системы безопасности, основанном на аккумулированном в компании-аудиторе мировом и частном опыте [2]. Проведение экспертного аудита информационной безопасности требует хорошей подготовки экспертов, а специалистов такого уровня очень мало. Кроме того, решение задачи плохо формализуется и в большей степени строится на личном опыте и интуиции. В этой связи можно сделать вывод о том, что для решения подобных задач следует использовать экспертные системы (ЭС). ЭС – это интеллектуальная компьютерная программа, в которой используются знания и процедуры логического вывода для решения задач, достаточно трудных для того, чтобы требовать для своего решения значительного объема экспертных знаний человека [3]. Чтобы ЭС могла получать и эффективно использовать эвристические знания, они должны быть представлены в легкодоступном формате (в виде данных, знаний и структур управления). В связи с этим в структуре ЭС выделяются три основных компонента: 1) БЗ – ядро ЭС, содержащее правила и процедуры, используемые при принятии решения; 2) рабочая память, в которой в каждый момент содержится информация, предоставленная пользователем и используемая для принятия решения по конкретной проблеме; 3) механизм принятия решения (МПР) – это общий механизм управления, который для принятия решения применяет аксиоматические знания из БЗ к данным в рабочей памяти. БЗ создается инженерами по знаниям. Они переводят знания экспертов-людей в правила и стратегии, которые могут изменяться в зависимости от сценария рассматриваемой проблемы. БЗ предоставляет ЭС возможность давать рекомендации в ответ на вопрос пользователя и предлагать ему программу дальнейших исследований в области, важной для принятия решения, но не очевидной для пользователя. Для представления знаний в ЭС аудита информационной безопасности автором была выбрана фреймовая модель представления знаний. Фрейм аналогичен структуре записи на языке высокого уровня (например C++), он состоит из слотов и заполнителей слотов. Можно определить фрейм как группу слотов и их заполнителей, которые определяют объект. Причем в качестве заполнителей могут выступать одиночные значения, группы значений или процедурные вложения. Определение фреймов может быть расширено таким образом, что оно будет охватывать и свойства объектов языков программирования высокого уровня. Тогда любой объект может рассматриваться как фрейм, следовательно, для программирования БЗ на основе фреймов могут использоваться объектно-ориентированные языки программирования. Представление знаний в виде фреймов позволяет упростить разработку, эксплуатацию и сопровождение БЗ. ЭС на основе фреймов являются также очень полезным средством представления причинных знаний, поскольку хранимая в них информация организована с учетом причин и следствий. Кроме того, из сходства фреймов с объектами следуют два достоинства фреймов, использование которых помогает создавать большие БЗ. 1. Благодаря легкости реализации процедуры наследования, фреймы удобны в использовании при создании иерархических систем. Следовательно, с помощью фреймов можно создавать мощные и разветвленные БЗ. 2. Знания во фреймах могут быть заданы по умолчанию. Применяемые по умолчанию значения соответствуют ожиданиям человека в отношении некой ситуации (их множество складывается на основании опыта). После обнаружения новой ситуации осуществляется модификация наиболее подходящего фрейма (происходит изменение значения по умолчанию), что позволяет проще приспособиться к ней. То есть использование фреймов дает возможность упростить процедуру модификации БЗ, следовательно, БЗ становится более гибкой. В разработанной БЗ ЭС аудита информационной безопасности (ЭСАИБ) представлены 5 типов фреймов. Их названия и краткое описание слотов приведены в таблице. Типы фреймов

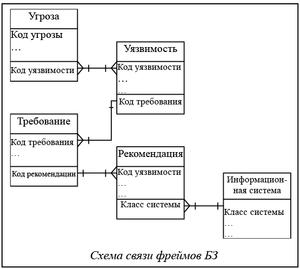

Все фреймы связаны между собой с помощью значений определенных слотов. В качестве внешних ключей для связи фреймов выступают числовые значения – коды (угрозы, уязвимости, требования и рекомендации). Схема связи показана на рисунке. Таким образом, можно сделать вывод, что спроектированная на основе фреймов БЗ практически аналогична реляционной БД. В качестве механизма логического вывода был выбран прямой вывод от фактов к целям. Фактами являются сведения о требованиях информационной безопасности, реализованные в системе защиты информации, а также степень защищенности информационной системы, вычисленная на их основе. Цели – это рекомендации для повышения степени защищенности, которые формирует ЭС. Выбор прямого логического вывода объясняется тем, что именно этот тип вывода является наиболее подходящим для решения задач планирования и текущего контроля. При проведении аудита информационной безопасности не представляется возможным без обследования системы защиты информации сформулировать гипотезу о степени защищенности информационной системы, как это было бы необходимо в случае использования обратного логического вывода. Основное достоинство ЭС с обратным логическим выводом в том, что этот тип вывода способствует формированию объяснения принятого решения. Прямой логический вывод таким качеством не обладает. Данная проблема была решена с помощью специальных слотов во фреймах «Требование информационной безопасности» и «Рекомендация». Эти слоты содержат соответственно описание причины предъявления требования и причины выдачи рекомендации. Изначально эти слоты заполняются в соответствии с опытом человека-эксперта, но при работе системы возможна модификация значений данных слотов в соответствии с накопленным опытом. Таким образом, в предложенной системе реализована возможность использования значений по умолчанию в качестве заполнителей слотов. При заполнении БЗ, помимо опыта экспертов, использовались требования международных и российских нормативных документов по информационной безопасности. Используемые стандарты и их классификация представлены в работе [1]. Кроме требований нормативных документов, при заполнении БЗ использовались знания экспертов информационной безопасности, представленные в виде интуитивных правил, например: «Пароль для доступа к операционной системе, состоящий из 8 символов, является самым стойким, но такой пароль сложен для запоминания пользователями. Следовательно, пользователи будут записывать пароль (например, на листе бумаги). Таким образом, использование такого пароля не повысит защищенность системы, а снизит ее. Следовательно, пароли для пользователей должны быть короче (не более 6 символов)». Исследования, результаты которых представлены в данной статье, проводились в рамках конкурса грантов 2010 года для студентов и аспирантов вузов и академических институтов, расположенных на территории Санкт-Петербурга, организованного Комитетом по науке и высшей школе Санкт-Петербурга. Название работы – «Разработка баз знаний экспертной системы аудита информационной безопасности», регистрационный номер 3.11/03-06/023. Литература 1. Ivanova N., Korobulina O. Methods of analysis for the information security audit // New Trends in Information Technologies. ITHEA, Sofia, 2010. С. 152–161. 2. Просянников Р.Е. Избавиться от заблуждений. Виды аудита информационной безопасности // Connect! Мир связи, 2004. № 12. С. 148–151. 3. Джарратано Дж., Райли Г. Экспертные системы. Принципы разработки и программирование. М.: Издат. дом «Вильямс», 2007. 1152 с. |

| Permanent link: http://swsys.ru/index.php?id=2619&lang=en&page=article |

Print version Full issue in PDF (6.26Mb) Download the cover in PDF (1.28Мб) |

| The article was published in issue no. № 4, 2010 |

Perhaps, you might be interested in the following articles of similar topics:

- Логический анализ корректирующих операций для построения качественного алгоритма распознавания

- Общий подход к проведению компьютерных экспериментов по индуктивному формированию знаний

- Программная реализация алгоритмов для создания прототипов баз знаний на основе визуального моделирования и трансформаций

- Средства поддержки моделирования логических правил в нотации RVML

- Об одном способе представления знаний

Back to the list of articles